为什么仅仅依靠多因素认证MFA已不再足够

账户接管攻击:安全领导者的关注焦点

关键要点

账户接管攻击导致严重的财务损失、业务中断和声誉损害,安全领导者需高度关注。多因素身份验证MFA是防护的起点,但不是万全之策。83的组织在过去一年中受到账户接管攻击的直接影响,99的安全相关方将账户防护列为首要任务。单一登录SSO和社交工程手法是攻击者常用的突破手段。账户接管攻击已成为当今安全领导者的重要议题,原因不言而喻:若未被发现,这类事件可能导致巨大的财务损失、业务中断,以及声誉受损。每年我们都能看到某个主要针对账户的攻击事件,从 2021年殖民管道的勒索攻击 到 2022年Uber的数据泄露,再到去年中国黑客对 美国国务院的邮件攻击,没有人希望成为下一个受害者,但阻止这些攻击却需要极大的努力。

账户接管事件的发生频率正在上升,攻击者不断成功地通过获取凭证、窃取活动会话cookie或其他方式访问电子邮件和云软件帐户。造成这种增长的原因有不少,包括网络钓鱼和社交工程的增加,这一现象受到生成式人工智能的推动。

我们最近的 调查 显示,70的安全领导者认为账户接管是其组织面临的最大挑战,甚至超过了勒索软件和网络钓鱼的威胁。而他们关注的不仅是电子邮件账户的安全。随着企业内云应用包括协作工具、SaaS应用、云基础设施账户和身份平台的增长,攻击面也在扩大。

过去一年中,83的组织直接受到账户接管攻击的影响,因此几乎所有安全相关方99将预防账户妥协列为首要任务。那么,他们的预防策略效果如何呢?

MFA:良好的起点,但非银弹

多因素身份验证MFA被NIST、Microsoft等多家行业机构推荐,长期以来被视为防护账户接管的金标准。然而,组织需要明白,MFA并不是灵丹妙药。咨询公司Kroll最近指出,尽管受到MFA保护,90被攻破的组织仍然遭遇了未经授权的账户访问。

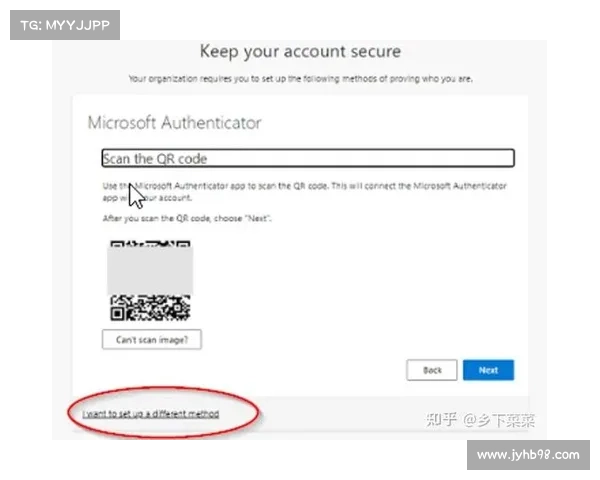

正如任何安全措施一样,攻击者也能突破MFA。以下是攻击者常用的四种突破MFA的手段:

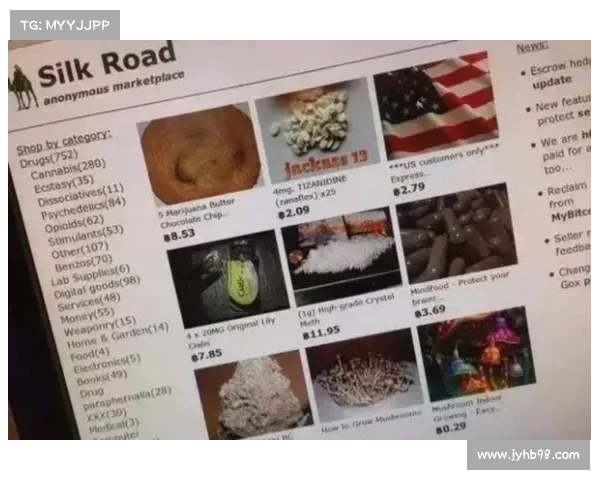

攻击方式详细描述会话劫持攻击者通过购买暗网的MFA令牌、伪造或通过中间人策略窃取活跃的身份验证会话来实现,会看到诸如Robin Banks、EvilProxy和W3LL等威胁团体开发和销售帮助攻击者绕过MFA协议的钓鱼服务工具。MFA疲劳这种绕过技术通过向合法用户的设备发送大量推送通知,希望通过干扰或挫败用户使其接受请求,以停止通知。这尤其危险,因为它依赖于人为错误,难以防御。近年来,MFA疲劳攻击已成功攻破Microsoft和Cisco的账户。利用单一登录SSO单一登录为用户提供了一种方便的方式,只需一个地方即可认证访问所有应用。然而,这同样给攻击者机会,只需攻破一个身份平台便可访问其他通常需要MFA保护的应用。针对SAML单一登录协议的 Golden SAML 复杂攻击技术就曾用于2020年的 SolarWinds攻击。帮助台社交工程攻击者通过社交工程伪装成员工,以请求忘记的密码,欺骗帮助台绕过MFA。著名的 Scattered Spider威胁团体 就通过这种手法攻击了 MGM Resorts 和 Caesars Entertainment。这些例子表明,单靠MFA已不足以确保用户安全。尽管MFA是防止账户妥协最常用的安全措施之一,只有37的安全相关方对其在保护这些攻击中的有效性感到自信。

梯子npv加速因此,虽然MFA可能会减少成功的账户接管尝试,但它并不能有效预防威胁,也无法检测或补